apktool下载指南-逆向工程工具安装与使用教程

19429202025-03-30软件排行6 浏览

在移动应用开发与安全研究领域,逆向工程工具扮演着重要角色。作为一款开源的Android应用逆向分析工具,Apktool凭借其高效、灵活的特性,成为开发者、安全研究员和技术爱好者探索APK文件结构的首选利器。本文将系统解析Apktool的核心功能、安装流程及使用场景,为不同需求的读者提供实用指南。

一、Apktool的核心功能与优势

Apktool的核心价值在于其能够将编译后的APK文件还原为可读的资源文件和中间代码,同时支持修改后的重新打包。具体功能包括:

1. 资源解码与重构

将压缩的XML布局、图片、字符串等资源文件还原为接近原始形态的格式,便于开发者直接查看和修改。

支持对修改后的资源文件重新编译为二进制APK,确保二次开发的可能性。

2. Smali代码调试

将APK中的Dalvik字节码(DEX文件)反编译为可读的Smali代码,便于分析应用逻辑或注入自定义功能。

3. 跨平台支持

兼容Windows、macOS及Linux系统,且提供命令行操作接口,满足开发者的多样化需求。

4. 开源与持续维护

作为Apache 2.0协议下的开源项目,Apktool拥有活跃的开发者社区,定期更新以适配最新Android系统特性。

二、Apktool的下载与安装指南

系统要求

Java环境:需安装JDK 8或更高版本(建议使用OpenJDK或Oracle JDK)。

系统权限:Windows用户需具备管理员权限以配置环境变量;Linux/macOS用户需熟悉终端操作。

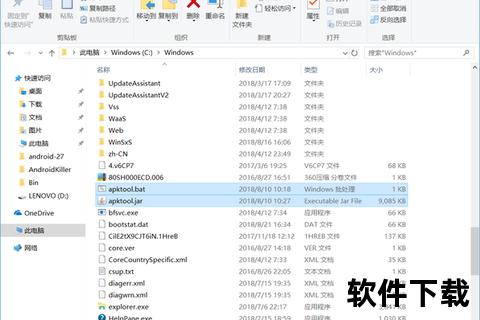

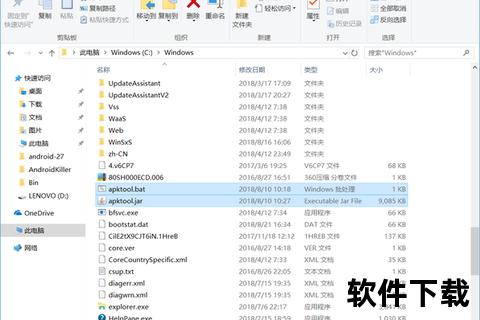

安装步骤(以Windows为例)

1. 下载核心文件

脚本文件:访问[Apktool官网],右键保存[Windows包装器脚本]为`apktool.bat`。

JA件:从[官方仓库]下载最新版JA件,重命名为`apktool.jar`。

2. 配置环境变量

将`apktool.bat`和`apktool.jar`放入同一目录(如`D:apktool`),并将该路径添加到系统环境变量`Path`中。

3. 验证安装

打开命令行输入`apktool --version`,若显示版本号(如`2.8.1`),则表明安装成功。

> 提示:macOS/Linux用户需下载对应系统的包装脚本,并赋予可执行权限(`chmod +x apktool`)。

三、Apktool的实战应用教程

场景1:反编译APK文件

1. 基础命令

bash

apktool d input.apk -o output_dir

`d`表示反编译操作,`input.apk`为目标文件,`output_dir`为输出目录。

2. 输出结构解析

res/:包含布局、图片、字符串等资源文件。

smali/:存放反编译后的Smali代码,可通过文本编辑器或IDE分析逻辑。

场景2:修改并重打包APK

1. 编辑资源或代码

修改`res/values/strings.xml`中的文本,或调整`smali/`目录下的逻辑代码。

2. 重新编译

bash

apktool b output_dir -o modified.apk

`b`表示编译操作,生成未签名的`modified.apk`。

3. 签名与安装

使用`jarsigner`或第三方工具(如APKSigner)对APK签名,确保可在设备上安装。

四、安全性与合规性考量

1. 法律风险

Apktool明确声明不可用于盗版或恶意修改他人应用,仅限合法用途如漏洞分析、本地化适配等。

2. 安全建议

代码审查:反编译后的Smali代码可能包含敏感信息,需避免泄露或滥用。

签名验证:重打包后的APK需重新签名,但原始签名丢失可能导致应用功能异常或安全警告。

五、用户评价与未来展望

用户反馈

开发者群体:普遍认可其在资源修改和逆向分析中的高效性,但认为Smali代码的学习曲线较陡。

安全研究员:赞赏其对最新Android版本的支持,尤其在分析加固APK时的兼容性优化。

未来趋势

智能化增强:结合AI辅助代码分析,提升反编译后代码的可读性。

生态整合:与主流IDE(如Android Studio)深度集成,降低逆向工程门槛。

Apktool作为逆向工程领域的标杆工具,既为开发者提供了探索应用内部结构的窗口,也需用户在合法合规的框架内合理使用。随着Android生态的演进,其功能迭代与社区支持将持续推动技术边界的拓展。对于普通用户,掌握基础操作即可满足资源修改需求;而开发者和安全专家则可通过深入挖掘其高级功能,解锁更多创新应用场景。